Wireless Fusion是一個用來創建無線配置文件的應用程序,每個配置文件指定安全參數讓用戶連接到特定的ESSID WLAN上

1、Find WLANs

使用Find WLANs程序可以發現終端附件的可用網絡,為了打開Find WLANs程序,點擊 Signal Strength圖標 > Find WLANS。

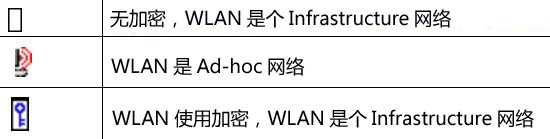

Find WLANs列表顯示:

● WLAN Networks - 可用的無線網絡,包括Infrastructure和Ad-hoc,圖標表示信號的強度和是否加密。

● Network Type - 網絡類型, 802.11(a), 802.11(b) 或 802.11(g)。

● Channel - AP/Ad-hoc傳輸的頻道。

● Signal Strength - AP/Ad-hoc的信號強度。

點擊并長按其中一個WLAN網絡,可以打開一個菜單,提供三個選項:Connect to, Create

profile和Refresh。

● Connect to - 查看與所選ESSID匹配的配置文件列表,終端連接到指定的配置文件。

● Create profile - 創建一個新的WLAN配置文件。開始Profile Editor Wizard。

● Refresh - 更新WLAN列表。

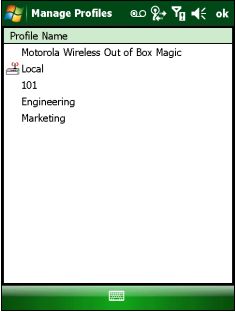

2、Manage Profiles

配置文件是一組為了把移動終端連接到指定WLAN上的操作參數,不同的網絡環境中使用不同的配置文件,Manage Profiles中顯示用戶創建的無線配置文件,最多可以同時有32個配置文件,為了打開Manage Profiles程序,點擊 Signal Strength圖標 >Manage Profiles。

根據配置文件的圖標來識別配置文件的當前狀態。

Connect to a Profile

Editing a Profile

Creating a New Profile

Deleting a Profile

Ordering Profiles

Export a Profile

Profile Roaming

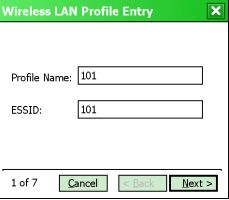

3、Profile Editor Wizard

使用Profile Editor Wizard來創建一個新的WLAN配置文件或編輯一個已存在的配置文件。如果編輯已存在的配置文件,字段反映了該配置文件當前的設置。如果要創建一個新的配置文件,字段將是缺省值。

Profile Name

Profile Name:配置文件的名稱,限制64個字符內。

ESSID:ESSID為802.11的標識符,該ESSID是一個最大32個字符的字符串,區分大小寫,用來標識WLAN,必須匹配AP與移動終端的ESSID。

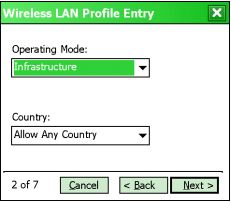

Operating Mode

Operating Mode:Infrastructure通過AP來傳輸和接收數據;Ad-hoc使用共享ESSID來點對點通訊。

Country:國家。

Security Mode

Security Mode在Infrastructure模式下出現。

Security Modes:

| Security Mode |

驗證類型 |

加密類型 |

Pass-phrase/Hexkey配置 |

| Legacy (Pre-WPA) |

None,

EAP-TLS,

EAP-FAST,

PEAP,

LEAP,

TTLS |

Open,

WEP-40 (40/24),

WEP-104 (104/24) |

加密類型為None時,用戶輸入;為其他加密類型時,無輸入 |

| WPA - Personal |

None |

TKIP |

用戶輸入 |

| WPA2 - Personal |

None |

TKIP,AES |

用戶輸入 |

| WPA - Enterprise |

EAP-TLS,

EAP-FAST,

PEAP,

LEAP,

TTLS |

TKIP |

無輸入 |

| WPA2 - Enterprise |

EAP-TLS,

EAP-FAST,

PEAP,

LEAP,

TTLS |

TKIP,AES |

無輸入 |

Authentication Type(驗證類型)

| Authentication |

描述 |

| None |

網絡中未使用驗證設置 |

| EAP-TLS |

采用 EAP 和“隧道傳輸層安全性” (TTLS)。EAP-TTLS將證書和另一種安全性方法(如:密碼)組合使用。 |

| EAP-FAST |

EAP-FAST 有兩種方法提交PAC:通過帶外安全機制進行手動遞送和自動提供。

手動遞送機制可以是任何遞送機制,只要網絡管理員認為該機制對其網絡來說足夠安全。 自動提供建立一條加密隧道以保護客戶端驗證并將 PAC 提交給客戶端。此機制,盡管不如手動方法安全,但比 LEAP 中使用的身份驗證方法更安全 |

| PEAP |

保護性可擴展身份驗證協議 (PEAP) 是由 Microsoft、Cisco 和 RSA Security 發起的一種 Internet Engineering Task Force (IETF) 協議草案。PEAP 創建一個加密隧道,與安全網頁(SSL)所使用的隧道相似。在此加密隧道之內,其他許多 EAP 驗證方法可用來執行客戶端驗證。PEAP 要求在 RADIUS 有 TLS 證書,但與 EAP-TLS 不同,客戶端上不要求證書。PEAP 尚未獲得 IETF 認可。IETF 正在比較 PEAP 和 TTLS( 隧道 TTLS)為在 802.11 無線系統上的 802.1X 驗證決定一種驗證標準。PEAP 是身份驗證類型,旨在利用服務器側的 EAP 傳輸層安全性(EAP-TLS),并支持多種驗證方法,包括用戶密碼和一次性密碼,以及“通用令牌卡(Generic Token Card)”。 |

| LEAP |

可擴展身份驗證協議(EAP)的一個版本。LEAP 是 Cisco 開發的專屬可擴展驗證協議,它提供挑戰與響應驗證機制和動態密鑰指派。 |

| TTLS |

TTLS(隧道傳輸層安全性)這些設置定義用來驗證用戶的協議和憑證。在 TTLS 中,客戶端使用 EAP-TLS 來證實服務器,并在客戶端與服務器之間創建一個 TLS 加密的頻道。客戶端可使用另一個驗證協議。通常基于密碼的協議促使此類加密的信道啟用服務器證實。挑戰和相應數據包通過一條非暴露的 TLS 加密頻道發送。目前的 TTLS 實現支持所有 EAP 定義的方法,以及若干較陳舊的方法(CHAP、PAP、MS-CHAP 和 MS-CHAP-V2)。通過定義新屬性來支持新協議,可以方便地將 TTLS 擴展用于新協議。 |

Tunneled Authentication

| Tunneled Authentication |

Authentication Type |

描述 |

| PEAP |

TTLS |

EAP-FAST |

| CHAP |

|

X |

|

CHAP全稱是PPP(點對點協議)詢問握手認證協議 (Challenge Handshake Authentication Protocol)。該協議可通過三次握手周期性的校驗對端的身份,可在初始鏈路建立時完成時,在鏈路建立之后重復進行。通過遞增改變的標識符和可變的詢問值,可防止來自端點的重放攻擊,限制暴露于單個攻擊的時間。 |

| EAP-GTC |

X |

|

X |

EAP-GTC(通用令牌卡)與 EAP-OTP 相似(硬件令牌卡除外)。此請求包含一個可顯示的消息;而響應則包含從硬件令牌卡讀取的字符串。 |

| MD5 |

|

X |

|

Message Digest Algorithm MD5(中文名為消息摘要算法第五版)為計算機安全領域廣泛使用的一種散列函數,用以提供消息的完整性保護。 |

| MS CHAP |

|

X |

|

MS-CHAP是Microsoft版本的挑戰握手認證協議(CHAP)。這個協議有兩個版本,MS-CHAPv1(在RFC 2433中定義)和MS-CHAPv2(在RFC 2759中定義)。MS-CHAPv2在Windows NT 4.0 SP4中引入,后來被加到Windows 98(通過"Windows 98 Dial-Up Networking Security Upgrade Release")和Windows 95(通過"Dial Up Networking 1.3 Performance & Security Update for MS Windows 95"升級)中去。Windows Vista不再支持MS-CHAPv1。

MS-CHAP被當做一個認證選項,用在微軟為虛擬專用網絡而實現的PPTP協議中。它還被當做用來提供WiFi安全的RADIUS服務器的一個認證選項,后者使用WPA企業版協議。此后,它更被用作受保護可擴展身份驗證協議(PEAP)的主要安全選項。 |

| MS CHAP v2 |

X |

X |

X |

MS-CHAP是Microsoft版本的挑戰握手認證協議(CHAP)。這個協議有兩個版本,MS-CHAPv1(在RFC 2433中定義)和MS-CHAPv2(在RFC 2759中定義)。MS-CHAPv2在Windows NT 4.0 SP4中引入,后來被加到Windows 98(通過"Windows 98 Dial-Up Networking Security Upgrade Release")和Windows 95(通過"Dial Up Networking 1.3 Performance & Security Update for MS Windows 95"升級)中去。Windows Vista不再支持MS-CHAPv1。

MS-CHAP被當做一個認證選項,用在微軟為虛擬專用網絡而實現的PPTP協議中。它還被當做用來提供WiFi安全的RADIUS服務器的一個認證選項,后者使用WPA企業版協議。此后,它更被用作受保護可擴展身份驗證協議(PEAP)的主要安全選項。 |

| PAP |

|

X |

|

密碼認證協議(PAP),是 PPP 協議集中的一種鏈路控制協議,主要是通過使用 2 次握手提供一種對等結點的建立認證的簡單方法,這是建立在初始鏈路確定的基礎上的。

完成鏈路建立階段之后,對等結點持續重復發送 ID/ 密碼給驗證者,直至認證得到響應或連接終止。

對等結點控制嘗試的時間和頻度。所以即使是更高效的認證方法(如CHAP),其實現都必須在 PAP 之前提供有效的協商機制。

該認證方法適用于可以使用明文密碼模仿登錄遠程主機的環境。在這種情況下,該方法提供了與常規用戶登錄遠程主機相似的安全性。 |

| TLS |

X |

|

X |

安全傳輸層協議(TLS)用于在兩個通信應用程序之間提供保密性和數據完整性。該協議由兩層組成: TLS 記錄協議(TLS Record)和 TLS 握手協議(TLS Handshake)。較低的層為 TLS 記錄協議,位于某個可靠的傳輸協議(例如 TCP)上面,與具體的應用無關,所以,一般把TLS協議歸為傳輸層安全協議。 |

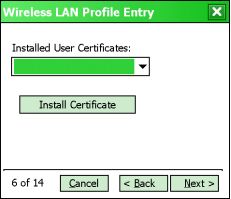

User Certificate Selection

如果在Tunneled Authentication中選擇Provide User Certificate打鉤,或者,在authentication type中選擇了TLS, Installed User Certificates就會出現。

Encryption(加密)

加密選項:

| Encryption |

描述 |

| Open |

選擇Open(默認值)時,需要整個網絡沒有加密,選擇這個選項時,網絡上傳輸的數據沒有安全性。 |

| WEP-40 (40/24) |

選擇WEP-40 (40/24)用來使用64位密鑰長度的WEP加密,這種加密方式僅適用于Authentication Type為None的 Legacy security mode。注意:有時也被成為WEP-64 |

| WEP-104

(104/24) |

選擇WEP-104 (104/24)用來使用128位密鑰長度的WEP加密,這種加密方式僅適用于Legacy security mode。注意:有時也被成為WEP-128 |

| TKIP |

選擇TKIP臨時密鑰完整性協議,這種加密方式適用于除Legacy外的所有安全模式。 |

| AES |

選擇AES高級加密標準,這種加密方法適用于WPA2 - Enterprise 和 WPA2 - Personal |

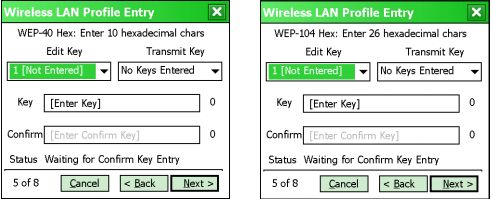

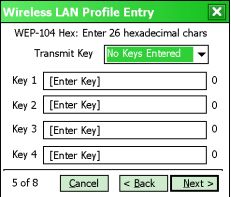

Hexadecimal Keys

輸入帶隱藏字符的十六進制密鑰:

1、選擇For added security - Mask characters entered復選框

2、點擊Next

3、僅對于WEP,在Edit Key下拉列表中,選擇要輸入的密鑰號。

4、在Key字段,輸入密鑰。

① WEP-40,輸入10個十六進制字符

② WEP-104,輸入26個十六進制字符

③ TKIP,輸入64個十六進制字符

④ AES,輸入64個十六進制字符

5、在Confirm字段,重復剛剛輸入的密鑰。

6、僅對于WEP,在Transimit Key下拉列表中,選擇要傳輸密鑰號。

7、點擊Next, IPv4 Address Entry 對話框會顯示。

輸入不帶隱藏字符的十六進制密鑰:

1、點擊Next

2、僅對于WEP,在每個Key字段,輸入密鑰

① WEP-40,輸入10個十六進制字符

② WEP-104,輸入26個十六進制字符

③ TKIP,輸入64個十六進制字符

④ AES,輸入64個十六進制字符

3、僅對于WEP,在Transimit Key下拉列表中,選擇要傳輸密鑰號。

4、點擊Next, IPv4 Address Entry 對話框會顯示。

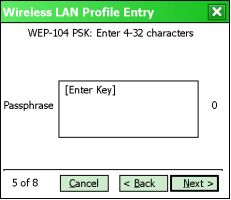

Pass-phrase Dialog

當選擇None作為驗證,WEP作為加密時,可以選擇Pass-phrase,接著會提示用戶輸入通行密碼。

當選擇None作為驗證,TKIP作為加密時,用戶必須輸入一個通行密碼。

當選擇None作為驗證,AES作為加密時,用戶必須輸入一個通行密碼。

輸入不帶隱藏字符的Pass-phrase密碼:

1、點擊Next

2、在Key字段里輸入密碼

① WEP-40,輸入4到32個字符

② WEP-104,輸入4到32個字符

③ TKIP,輸入8到63個字符

④ AES,輸入8到63個字符

3、點擊Next, IPv4 Address Entry 對話框會顯示。

IPv4 Address Entry

通過IPv4 Address Entry對話框,來配置網絡的IP地址,子網掩碼,

網關,DNS,WINS

IP、DNS、WINS自動獲取或手動分配。

Transmit Power

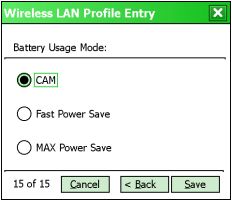

Battery Usage

使用無線網絡時的電池用量的三種選擇:

CAM:持續喚醒模式,提供最佳的網絡性能,但得到最短的電池使用。

Fast Power Save:默認設置,比CAM有更好的電池使用時間,但網絡性能有所下降。

MAX Power Save:擁有最長的電池使用時間,降低了網絡的性能。然而,當網絡具有最小的延遲時,MAX Power Save與Fast Power Save的網絡性能是相當的。

4、Wireless Status Application

點擊Signal Strength圖標 > Wireless Status

① Signal Strength

② Current Profile

③ IPv4 Status

④ IPv6 Status

⑤ Wireless Log

⑥ Logos & Certification

⑦ Versions

⑧ Quit

標簽

條碼標簽

碳帶

|